Mijloacele de protecție criptografică a informațiilor sau protecția informațiilor criptografice în formă prescurtată sunt utilizate pentru a asigura o protecție completă a datelor transmise pe liniile de comunicare. Pentru aceasta, este necesar să se respecte autorizarea și protecția semnăturilor electronice, autentificarea părților care comunică folosind protocoalele TLS și IPSec, precum și protecția canalului de comunicare în sine, dacă este necesar.

În Rusia, utilizarea mijloacelor criptografice de protecție a informațiilor este în cea mai mare parte clasificată, prin urmare, există puține informații publice pe acest subiect.

Metode utilizate în CIPF

- Autorizarea datelor și asigurarea siguranței semnificației lor juridice în timpul transmiterii sau stocării. Pentru a face acest lucru, aplicați algoritmii pentru crearea unei semnături electronice și verificarea acesteia în conformitate cu regulamentul RFC 4357 stabilit și utilizați certificatele conform standardului X.509.

- Protejarea confidențialității datelor și monitorizarea integrității acestora. Se utilizează criptarea asimetrică și protecția imitației, adică substituirea anti-date. Conform GOST R 34.12-2015.

- Protecția software-ului pentru sistem și aplicații. Urmăriți modificările sau defecțiunile neautorizate.

- Managementul celor mai importante elemente ale sistemului în concordanță strictă cu reglementările adoptate.

- Autentificarea părților care fac schimb de date.

- Securitatea conexiunii utilizând protocolul TLS.

- Protecția conexiunilor IP folosind protocoale IKE, ESP, AH.

Metodele sunt descrise în detaliu în următoarele documente: RFC 4357, RFC 4490, RFC 4491.

Mecanisme CIPF pentru protecția informațiilor

- Confidențialitatea informațiilor stocate sau transmise este protejată de utilizarea algoritmilor de criptare.

- La stabilirea unei conexiuni, identificarea este furnizată prin semnătură electronică în timpul utilizării lor în timpul autentificării (conform recomandării X.509).

- Gestionarea documentelor digitale este, de asemenea, protejată prin semnătură electronică, împreună cu protecția împotriva impunerii sau repetării, în timp ce cheile de autenticitate utilizate pentru verificarea semnăturilor electronice sunt monitorizate.

- Integritatea informațiilor este asigurată prin semnătură digitală.

- Utilizarea funcțiilor de criptare asimetrice protejează datele. În plus, funcțiile hashing sau algoritmi de simulare pot fi utilizate pentru a verifica integritatea datelor. Cu toate acestea, aceste metode nu acceptă autorul unui document.

- Protecția împotriva repetării apare prin funcțiile criptografice ale unei semnături electronice pentru protecția criptare sau imitație. În același timp, la fiecare sesiune de rețea se adaugă un identificator unic, suficient de mult pentru a exclude coincidența sa accidentală, iar verificarea este pusă în aplicare de către partea primitoare.

- Protecția împotriva impunerii, adică de la pătrunderea în comunicare din exterior, este asigurată prin mijloace de semnătură electronică.

- O altă protecție - împotriva marcajelor, virușilor, modificărilor sistemului de operare, etc. - este oferită folosind diferite instrumente criptografice, protocoale de securitate, software antivirus și măsuri organizatorice.

După cum puteți vedea, algoritmii de semnătură electronică sunt o parte fundamentală a protecției criptografice a informațiilor. Acestea vor fi discutate mai jos.

Cerințe pentru utilizarea protecției informațiilor criptografice

CIPF are ca scop protejarea (prin verificarea semnăturii electronice) a datelor deschise în diferite sisteme de informații publice și asigurarea confidențialității acestora (verificarea semnăturii electronice, imitarea protecției, criptarea, verificarea hash) în rețelele corporative.

Un instrument personal de protecție a informațiilor criptografice este utilizat pentru a proteja datele personale ale utilizatorului. Cu toate acestea, ar trebui evidențiate informații despre secretele de stat. Conform legii, protecția informațiilor criptografice nu poate fi utilizată pentru a lucra cu aceasta.

Important: înainte de instalarea sistemului de protecție a informațiilor criptografice, primul pas este să verificați însuși pachetul de protecție a informațiilor criptografice. Acesta este primul pas. De obicei, integritatea pachetului de instalare este verificată prin compararea sumelor de verificare primite de la producător.

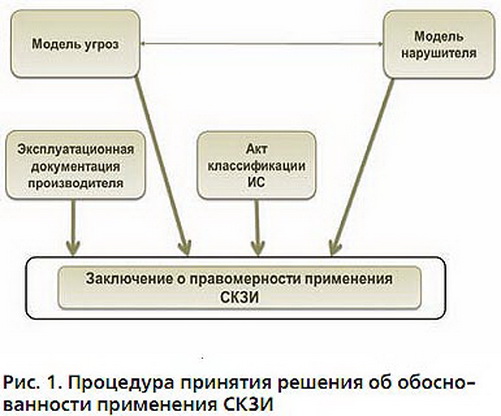

După instalare, ar trebui să determinați nivelul amenințării, pe baza căruia puteți determina tipurile de protecție a informațiilor criptografice necesare pentru utilizare: software, hardware și software-ul hardware. De asemenea, trebuie avut în vedere faptul că la organizarea unor sisteme criptografice de protecție a informațiilor, este necesar să se țină cont de plasarea sistemului.

Clase de protecție

Conform ordinului FSB al Rusiei din 10.07.14 sub numărul 378, care reglementează utilizarea mijloacelor criptografice de protejare a informațiilor și a datelor cu caracter personal, sunt definite șase clase: KS1, KS2, KS3, KV1, KV2, KA1. Clasa de protecție pentru un anumit sistem este determinată din analiza datelor referitoare la modelul intrusului, adică din evaluarea posibilelor metode de hacking a sistemului. Protecția este construită în același timp din protecția informațiilor criptografice software și hardware.

AU (amenințări reale), așa cum se poate observa din tabel, există trei tipuri:

- Amenințări de primul tip sunt asociate cu capacități nedocumentate în software-ul de sistem utilizat în sistemul informațional.

- Amenințările celui de-al doilea tip sunt asociate cu capacități nedocumentate în software-ul de aplicație utilizat în sistemul informațional.

- Amenințarea celui de-al treilea tip este numită toate celelalte.

Caracteristicile fără documente sunt funcțiile și proprietățile software-ului care nu sunt descrise în documentația oficială sau nu corespund acesteia. Adică, utilizarea lor poate crește riscul încălcării confidențialității sau integrității informațiilor.

Pentru claritate, avem în vedere modelele de încălcătoare, pentru interceptarea cărora este nevoie de una sau alta clasă de mijloace de protecție criptografică a informațiilor:

- KC1 - intrusul acționează din exterior, fără ajutoare în interiorul sistemului.

- KS2 este un intrus intern, dar nu are acces la protecția informațiilor criptografice.

- KC3 este un intrus intern care este un utilizator al sistemului de protecție a informațiilor criptografice.

- KV1 este un intrus care atrage resurse terțe, cum ar fi specialiștii în protecția informațiilor criptografice.

- KV2 este un intrus, în spatele acțiunilor sale se află un institut sau laborator care lucrează în domeniul studierii și dezvoltării CIPF.

- KA1 - servicii speciale ale statelor.

Astfel, KC1 poate fi numit clasa de bază de protecție. În consecință, cu cât este mai mare clasa de protecție, cu atât mai puțini specialiști sunt capabili să o asigure. De exemplu, în Rusia, conform datelor din 2013, existau doar 6 organizații care dețin un certificat de la FSB și sunt capabile să ofere protecție pentru clasa KA1.

Algoritmi folosiți

Luați în considerare principalii algoritmi utilizați în instrumentele criptografice de protecție a informațiilor:

- GOST R 34.10-2001 și GOST R 34.10-2012 actualizate - algoritmi pentru crearea și verificarea semnăturilor electronice.

- GOST R 34.11-94 și cel mai recent GOST R 34.11-2012 - algoritmi pentru crearea funcțiilor hash.

- GOST 28147-89 și mai nou GOST R 34.12-2015 - implementarea algoritmilor de criptare și protecție a datelor.

- Algoritmi criptografici suplimentari se găsesc în RFC 4357.

Semnătura electronică

Utilizarea instrumentelor de protecție a informațiilor criptografice nu poate fi imaginată fără utilizarea algoritmilor de semnătură electronică, care câștigă din ce în ce mai multă popularitate.

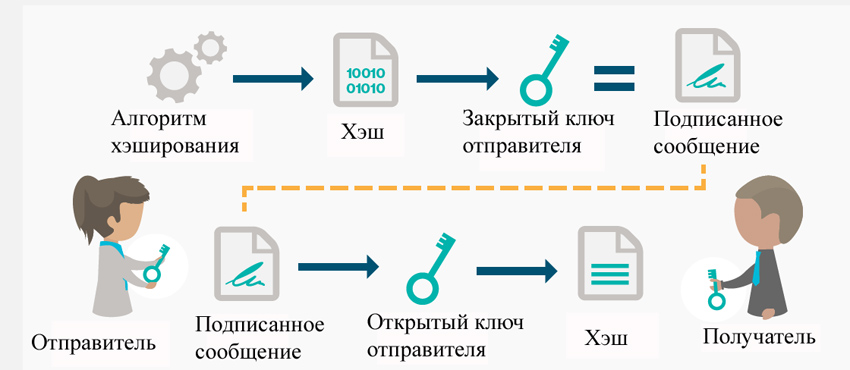

Semnătura electronică este o parte specială a unui document creat de transformările criptografice. Sarcina sa principală este identificarea modificărilor neautorizate și definirea autorului.

Un certificat de semnătură electronică este un document separat care dovedește autenticitatea și proprietatea unei semnături electronice către proprietarul său prin cheie publică. Eliberarea certificatului este realizată de autoritățile de certificare.

Proprietarul unui certificat de semnătură electronică este persoana în numele căreia este înregistrat certificatul.Este asociat cu două chei: publică și privată. Cheia privată vă permite să creați o semnătură electronică. Cheia publică este destinată autentificării semnăturilor datorită comunicării criptografice cu cheia privată.

Tipuri de semnătură electronică

Conform Legii federale nr. 63, semnătura electronică este împărțită în 3 tipuri:

- semnătura electronică obișnuită;

- semnătura electronică necalificată;

- semnătura electronică calificată.

Un ES simplu este creat folosind parolele impuse la deschiderea și vizualizarea datelor, sau mijloace similare care confirmă indirect proprietarul.

Un ES necalificat este creat folosind transformări de date criptografice folosind o cheie privată. Datorită acestui fapt, puteți confirma persoana care a semnat documentul și să stabiliți faptul că face modificări neautorizate ale datelor.

Semnăturile calificate și necalificate diferă doar în faptul că, în primul caz, un certificat pentru semnătura electronică trebuie eliberat de un centru certificat de certificare FSB.

Domeniul de utilizare a semnăturii electronice

Tabelul de mai jos descrie domeniul de aplicare al PE.

Cele mai active tehnologii sunt documentele electronice utilizate în schimbul de documente. În fluxul intern de documente, PE acționează ca aprobarea documentelor, adică ca semnătură personală sau sigiliu. În cazul fluxului de lucru extern, prezența semnăturii electronice este esențială, deoarece este confirmarea legală. De asemenea, este de remarcat faptul că documentele semnate prin semnătură electronică pot fi stocate la nesfârșit și nu își pierd semnificația legală din cauza unor factori precum semnături șterse, hârtie deteriorată etc.

Raportarea către autoritățile de reglementare este un alt domeniu în care fluxul de documente electronice este în creștere. Multe companii și organizații au apreciat deja comoditatea de a lucra în acest format.

Conform legii Federației Ruse, fiecare cetățean are dreptul să utilizeze semnătura electronică atunci când folosește servicii publice (de exemplu, semnarea unei cereri electronice pentru autorități).

Licitarea online este un alt domeniu interesant în care semnătura electronică este utilizată în mod activ. Este o confirmare a faptului că o persoană reală participă la licitație, iar propunerile sale pot fi considerate de încredere. De asemenea, este important ca orice contract încheiat cu ajutorul instrumentelor electronice să ia forță juridică.

Algoritmi de semnătură electronică

- Full Domain Hash (FDH) și Standarde de Criptografie cu Chei Publice (PKCS). Acesta din urmă este un întreg grup de algoritmi standard pentru diverse situații.

- DSA și ECDSA sunt standardele pentru crearea de semnături electronice în Statele Unite.

- GOST R 34.10-2012 - standardul pentru crearea PE în Federația Rusă. Acest standard a înlocuit GOST R 34.10-2001, care a încetat oficial să funcționeze după 31 decembrie 2017.

- Uniunea Eurasiatică folosește standarde care sunt complet similare cu cele rusești.

- STB 34.101.45-2013 este standardul belarus pentru semnătura electronică digitală.

- DSTU 4145-2002 - standardul pentru crearea de semnături electronice în Ucraina și multe altele.

De remarcat, de asemenea, că algoritmii de creare ES au scopuri și obiective diferite:

- Semnătura electronică de grup.

- Semnătura digitală unică.

- EP de încredere.

- Semnătura calificată și necalificată etc.